در دنیای فناوری و تکنولوژی، شگفتیها و پیشرفتها به سرعت در حال شکلگیری هستند و هر روز شاهد ظهور الگوریتمها و روشهای نوینی برای حل مسائل پیچیدهتری هستیم. یکی از این الگوریتمها که توجه محققان و دانشمندان را به خود جلب کرده است، الگوریتم انفجار نام دارد. این الگوریتم، با ارائه راهحلهایی خلاقانه و کارآمد در زمینههای مختلفی مانند بهینهسازی، یادگیری ماشین و تحلیل دادهها، قابلیتهای زیادی را به کاربران و پژوهشگران ارائه میدهد. اما آیا میدانید هک کردن این الگوریتم چه چالشها و فرصتهایی را به همراه دارد؟ در این مقاله، با نگاهی به نقاط قوت و ضعف این الگوریتم و روشهای هک آن، به بررسی این موضوع خواهیم پرداخت و خواهیم دید که چگونه میتوان از این ابزار جهت توسعه و پیشرفت بیشتر بهره برد.

تحلیل عمیق الگوریتم انفجار و کاربردهای آن در دنیای واقعی

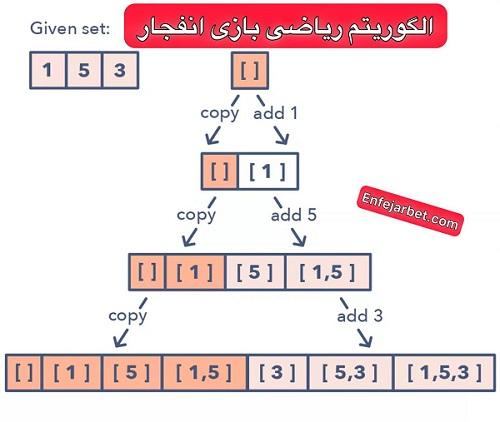

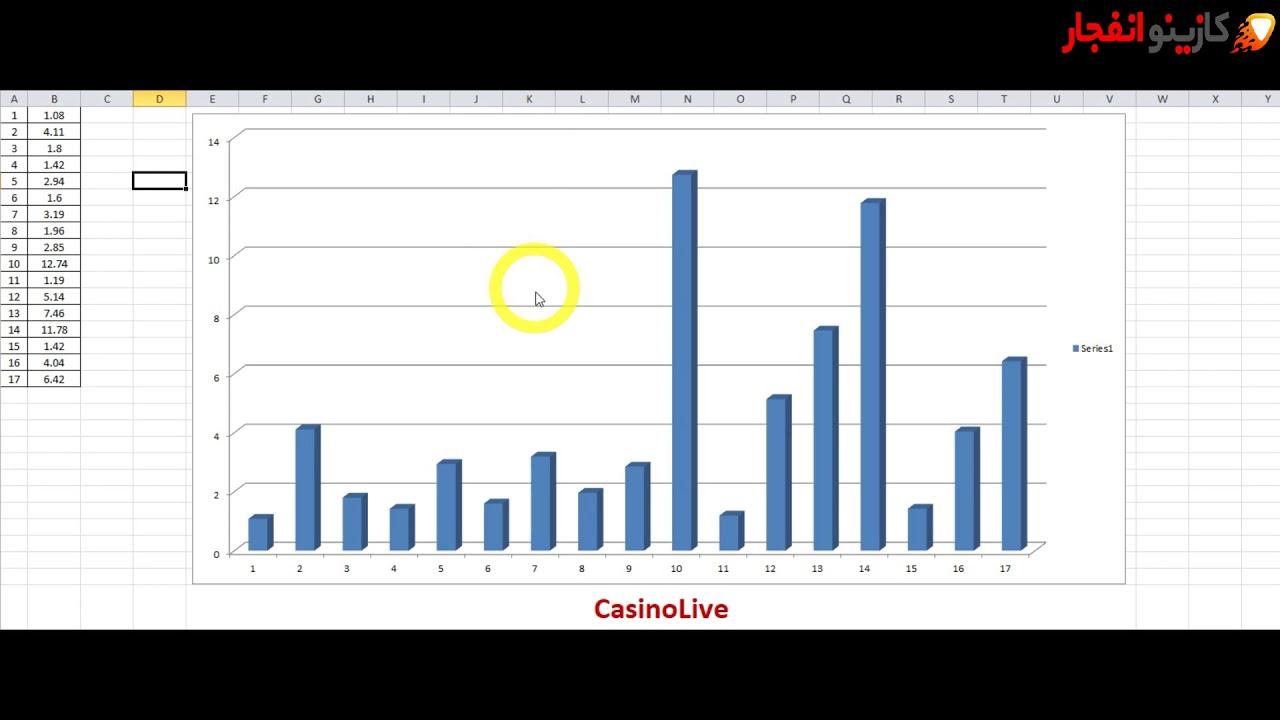

الگوریتم انفجار، به عنوان یک روش مطلوب در حل مسائل پیچیده و بهینهسازی، در زمینههای مختلفی چون رمزنگاری، مدیریت منابع و تحلیل دادهها کاربرد دارد. این الگوریتم به واسطهی تواناییاش در پردازش دادههای بزرگ و شناسایی الگوهای پنهان، مورد توجه قرار گرفته است. بهعلاوه، قدرت آن در شبیهسازی و پیشبینی رفتار سیستمهای پیچیده، موجب استفاده از آن در حوزههایی از قبیل پزشکی و محاسبات اجتماعی شده است. به عنوان مثال، در علوم پزشکی، الگوریتم انفجار میتواند در تشخیص بیماریها و تحلیل دادههای بالینی به کار گرفته شود.

در دنیای واقعی، کاربردهای این الگوریتم بسیار گستردهاند. از تحلیل بازار و پیشبینی روندهای مالی گرفته تا مدیریت زنجیره تأمین، تمامی این حوزهها از الگوریتم انفجار برای بهینهسازی تصمیمگیریها بهره میبرند. در زیر به برخی از کاربردهای کلیدی الگوریتم انفجار اشاره میشود:

- تحلیل ریسک در سرمایهگذاریهای مالی

- توسعه سیستمهای هوشمصنوعی

- مدیریت و بهینهسازی شبکههای اجتماعی

- شبیهسازی و بهینهسازی فرآیندهای صنعتی

| کاربرد | شرح |

|---|---|

| پزشکی | تشخیص بیماری با پردازش دادههای بالینی |

| مالی | پیشبینی نوسانات بازار با استفاده از دادههای تاریخی |

| صنعتی | بهینهسازی زنجیره تأمین و کاهش هزینهها |

بهرغم تنها بخشی از کاربردهای الگوریتم انفجار در دنیای واقعی، از اهمیت بالایی در تجزیه و تحلیل آینده تکنولوژی و بازاریابی برخوردار است. با پیشرفتهای روزافزون در علم داده و هوش مصنوعی، پیشبینی میشود که این الگوریتم همچنان در حال گسترش و تکامل باشد که میتواند به نفع جوامع و کسبوکارها باشد. برای اطلاعات بیشتر در مورد استفاده از این الگوریتم میتوانید به این لینک مراجعه کنید.

روشهای شناسایی و پیشگیری از حملات هک بر روی الگوریتم انفجار

برای شناسایی و پیشگیری از حملات هک بر روی الگوریتم انفجار، لازم است تعدادی تکنیک و روش مؤثر را در نظر بگیریم. تحلیل الگوی ترافیک شبکه یکی از ابزارهای کلیدی است که میتواند به شناسایی رفتارهای غیرمعمول در سیستم کمک کند. با زیر نظر گرفتن فعالیتهای شبکه، میتوان نقاط ضعف ممکن را شناسایی کرده و از حملات پیشگیری کرد. نصب و بهروزرسانی مرتب نرمافزارهای امنیتی و فایروالها نیز از اهمیت بالایی برخوردار است تا بتوانند نفوذهای غیرمجاز را شناسایی و مسدود کنند.

علاوه بر این، آموزش کاربران در خصوص روشهای امنیت سایبری از جمله نکات حیاتی برای کاهش خطرات هک است. برگزاری کارگاههای آموزشی به کاربران در شناسایی ایمیلهای فیشینگ و پیشگیری از بروز اشتباهات استفاده از رمزهای ضعیف کمک میکند. همچنین، ایجاد پروتکلهای امنیتی، همچون استفاده از رمزنگاری دادهها و تأیید هویت دو مرحلهای، بهعنوان یکی دیگر از ابزارهای دفاعی مؤثر در مقابل حملات هک در نظر گرفته میشود.

بهبود ایمنی سیستمها با استفاده از تکنیکهای رمزنگاری و مدیریت کلید

بهبود ایمنی سیستمها یکی از اصلیترین چالشهای امروزی در دنیای فناوری اطلاعات است. با استفاده از تکنیکهای رمزنگاری میتوانیم اطلاعات حساس را از دسترسی غیرمجاز محافظت کنیم. روشهای رمزنگاری مدرن، مانند AES و RSA، به ما اجازه میدهند تا دادهها را به صورت امن انتقال دهیم و در ذخیرهسازی آنها اطمینان حاصل کنیم. مدیریت صحیح کلیدها نیز نقش بسیار مهمی در این فرآیند دارد، چرا که کلیدهای ضعیف یا به اشتراکگذاری شده میتوانند باعث نقض امنیت سیستم شوند. در اینجا چند رویکرد کلیدی برای بهبود ایمنی بواسطه موارد فوق ذکر میشود:

- استفاده از الگوریتمهای قدرتمند: انتخاب الگوریتمهای رمزنگاری با قدرت و امنیت بالا.

- مدیریت کلید مرکزی: استفاده از سیستمهای مدیریت کلید برای جلوگیری از ایجاد نقاط ضعف.

- تجزیه و تحلیل منظم امنیت: ارزیابی مداوم وضعیت امنیتی سیستم.

علاوه بر موارد ذکر شده، پیادهسازی پروتکلهای امنیتی مناسب میتواند به تقویت این امنیت کمک کند. همچنین، آموزش کاربران در مورد بهترین شیوههای امنیتی و ایجاد فرهنگ امنیت اطلاعات در سازمانها، امری ضروری است. برای نظارت صحیح بر کیفیت رمزنگاری و مدیریت کلیدها، میتوانیم از سیستمهای مکانیزه استفاده کنیم که باعث تسهیل در افزایش ایمنی اطلاعات میشود. جدول زیر به بررسی ویژگیهای چند الگوریتم رمزنگاری و نوع کاربرد آنها میپردازد:

| الگوریتم | نوع رمزنگاری | کاربرد اصلی |

|---|---|---|

| AES | متقارن | رمزگذاری دادهها |

| RSA | نامتقارن | انتقال ایمن دادهها |

| SHA-256 | هش | تأیید یکپارچگی دادهها |

توجه به این نکات و استفاده از منابع معتبر میتواند به سازمانها در حفظ امنیت سیستمهای اطلاعاتی کمک کند. برای اطلاعات بیشتر در این زمینه میتوانید به این لینک مراجعه کنید.

آینده الگوریتم انفجار و چالشهای امنیتی پیشرو

الگوریتم انفجار به عنوان یکی از بخشهای کلیدی در امنیت سایبری، با چالشهای مختلفی در آینده روبهرو خواهد بود. از آنجا که فناوریهای نوین و روشهای هک به سرعت در حال تکامل هستند، نیاز به تجدیدنظر مداوم در الگوریتمهای فعلی احساس میشود. چالشهای امنیتی پیشرو شامل موارد زیر است:

- افزایش قدرت پردازشی و توان محاسباتی هکرها

- ظهور کامپیوترهای کوانتومی و تهدیدهای ناشی از آنها

- فناوریهای نوین مانند یادگیری ماشین که میتواند به هکرها در اکتشاف نقاط ضعف کمک کند

این موضوع نه تنها به سازندگان الگوریتمها بلکه به تمام کاربران و شرکتها نیز مرتبط است.

در این زمینه، توسعه الگوریتمهای مقاوم در برابر حملات ضروری است. باید به طراحی و پیادهسازی روشهایی فکر کرد که از دادهها و اطلاعات کاربران محافظت کند. برای رسیدن به این هدف، روی آوردن به روشهای نوین رمزنگاری و بهینهسازی الگوریتمهای فعلی میتواند موثر باشد. همچنین، همکاری میان کشورهای مختلف و اشتراکگذاری اطلاعات در مورد تهدیدات امنیتی نیز کمک شایانی خواهد کرد. به عنوان نمونه، استفاده از پلتفرمهایی چون بتریوارد میتواند به تبادل نظر و تجارب در این زمینه کمک کند.

سوال و جواب

سوال و جواب: هک الگوریتم انفجار

سوال ۱: هک الگوریتم انفجار چیست و چطور عمل میکند؟

جواب: هک الگوریتم انفجار به فرآیند یا تکنیکی گفته میشود که در آن فرد یا گروهی سعی میکند از ضعفها و نواقص موجود در الگوریتم انفجار برای دستیابی به اطلاعات یا ایجاد اختلال در عملکرد آن استفاده کند. این الگوریتم به طور معمول برای تولید الگوهای تصادفی در رمزنگاری و دیگر سیستمهای امنیتی به کار میرود. با شناسایی نقاط ضعف در طراحی یا پیادهسازی این الگوریتم، هکرها میتوانند به دادههای حساست دسترسی پیدا کنند.

سوال ۲: دلایل استفاده از هک الگوریتم انفجار چه مواردی هستند؟

جواب: هک الگوریتم انفجار ممکن است به دلایل مختلفی انجام شود، از جمله:

- دستیابی به اطلاعات حساس مانند رمزهای عبور و اطلاعات مالی.

- ایجاد اختلال در سیستمهای امنیتی به منظور آسیب زدن به سازمانها.

- به چالش کشیدن تقویت الگوریتمها و اثبات ضعفهای امنیتی به منظور بهبود سیستمها.

- تجزیه و تحلیل الگوریتمها به منظور یادگیری و توسعه فناوریهای جدید.

سوال ۳: آیا الگوریتم انفجار در دنیای واقعی مورد استفاده قرار میگیرد؟

جواب: بله، الگوریتم انفجار در بسیاری از سیستمهای رمزنگاری و امنیت اطلاعات در دنیای واقعی به کار میرود. این الگوریتم در صنعت بانکداری، امنیت دادهها، و بسیاری از خدمات آنلاین مورد استفاده قرار میگیرد. بنابراین، هک این الگوریتم تهدیدی جدی برای امنیت اطلاعات محسوب میشود.

سوال ۴: چه اقداماتی برای پیشگیری از هک الگوریتم انفجار وجود دارد؟

جواب: پیشگیری از هک الگوریتم انفجار به چندین روش انجام میپذیرد:

- بهروزرسانی مکرر الگوریتمها و نرمافزارها برای جلوگیری از شناسایی نقاط ضعف.

- استفاده از روشهای رمزنگاری جدیدتر و قویتر به جای الگوریتمهای قدیمی.

- انجام تستهای امنیتی منظم برای شناسایی و اصلاح نواقص.

- آگاهیرسانی و آموزش کارکنان در مورد خطرات هک و نحوه محافظت از دادهها.

سوال ۵: آیا تاکنون هکی موفق به هک الگوریتم انفجار انجام شده است؟

جواب: در تاریخچه امنیت سایبری، موارد متعددی از هکهای موفق که به نوعی الگوریتمها را هدف قرار دادهاند، به ثبت رسیده است. یکی از مشهورترین آنها، حملات سایبری به سرورهای بزرگ و مهم بود که در آنها از ضعفهای موجود در الگوریتمهای رمزنگاری بهرهبرداری شده است. این نوع حملات موجب شد تا پژوهشگران بیشتر به اصلاح و تقویت الگوریتمها پرداخته و روشهای جدیدی برای مقابله با چنین تهدیداتی ایجاد کنند.

—

سوال ۶: آینده هک الگوریتم انفجار چگونه خواهد بود؟

جواب: آینده هک الگوریتم انفجار به شدت به پیشرفت تکنولوژی و امنیت سایبری بستگی دارد. با افزایش توان محاسباتی و ظهور فناوریهای نوین مانند هوش مصنوعی، احتمال ظهور روشهای جدید هک و همچنین نیاز به تقویت الگوریتمها و روشهای امنیتی ضروریتر میشود. بنابراین، بهبود مستمر در الگوریتمها و روشهای حفاظتی همواره در دستور کار متخصصان امنیت خواهد بود.

Future Outlook

با پایان مقالهی ما دربارهی “هک الگوریتم انفجار”، به این نکته پی میبریم که در دنیای پیچیده فناوری، هر روز چالشها و فرصتهای جدیدی نمایان میشوند. هک کردن این الگوریتم، که به عنوان یکی از نقاط عطف در امنیت سایبری مطرح است، نیازمند درکی عمیق از ساختارهای ریاضی و برنامهنویسی است. امنیت سایبری همواره در حال تحول است و ما باید با دقت و آگاهی به مسائل پیش روی خود نگاه کنیم. از این رو، در دسترس بودن اطلاعات و تبادل دانش میان متخصصان و علاقهمندان، میتواند به بهبود و تقویت این عرصه کمک کند. بیایید با هم در مسیر کشف و آگاهی پیش برویم و آیندهای امنتر برای دنیای دیجیتالمان بسازیم. از همراهی شما سپاسگزاریم و امیدواریم که این مطلب برای شما مفید بوده باشد.